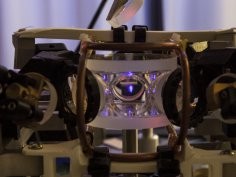

Nowy procesor nadzieją na sieci neuronowe w smartfonach

16 lutego 2018, 06:10Eksperci z MIT stworzyli nowatorki neuronowy układ scalony, który jest nawet 7-krotnie szybszy od innych tego typu kości, a jednocześnie zużywa nawet 95% mniej energii. To zaś oznacza, że tego typu chip można stosować w urządzeniach zasilanych bateriami, niewykluczone więc, że wkrótce do smartfonów trafią sieci neuronowe.

Warto dbać o kondycję intelektualną starszego psa

12 lutego 2018, 11:52Właściciele starszych psów mają tendencję do wybaczania im nieposłuszeństwa i uporu, mniej się z nimi bawią niż wcześniej, tłumacząc to stanem fizycznym psa. Okazuje się jednak, że w ten sposób wyrządzają zwierzęciu krzywdę. Regularne ćwiczenia umysłowe i nauka przez całe życie polepszają życie sędziwego psa i opóźniają związany z wiekiem spadek zdolności umysłowych

Lody 500 razy ostrzejsze od tabasco

6 lutego 2018, 06:32Respiro del Diavolo (Oddech Diabła) to bez wątpienia najostrzejsze lody na świecie. Mają bowiem ponad 1,5 mln jednostek w skali Scoville'a (1.569.300 SHU).

Sztuczna inteligencja pokonała ludzi na kolejnym polu

16 stycznia 2018, 10:15Sztuczna inteligencja dogania ludzi w kolejnych zadaniach. Alibaba i Microsoft stworzyły, niezależnie od siebie, sztuczną inteligencję, która jest lepsza od człowieka w opracowanym na Uniwersytecie Stanforda teście czytania ze zrozumieniem.

Kolejna poważna dziura w sprzęcie Intela. Narażone korporacyjne laptopy

12 stycznia 2018, 11:59Eksperci z firmy F-Secure poinformowali o znalezieniu kolejnej dziury w sprzęcie Intela. Nie ma ona nic wspólnego z niedawno odkrytymi lukami Spectre i Meltdown. Nowa dziura dotyczy Intel Active Management Technology (AMT), która jest powszechnie używana w korporacyjnych laptopach

Rekordowo pojemna pamięć kwantowa bazująca na chłodzonych laserowo atomach

18 grudnia 2017, 15:42W Laboratorium Pamięci Kwantowych na Wydziale Fizyki Uniwersytetu Warszawskiego, wykorzystując chmurę schłodzonych laserowo atomów, zbudowano pamięć zdolną przechowywać jednocześnie 665 kwantowych stanów światła. Wyniki eksperymentu opublikowano w prestiżowym czasopiśmie naukowym Nature Communications.

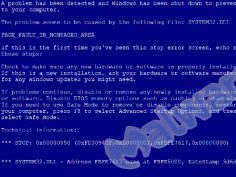

Fałszywy BSOD pomaga wyłudzić pieniądze

4 grudnia 2017, 11:05Użytkownicy Windows są atakowani przez szkodliwy kod, który najpierw wyświetla fałszywy tzw. Niebieski Ekran Śmierci (BSOD), a później pokazuje instrukcję, jak poradzić sobie z problemem. Wszystko zaś po to, by przekonać użytkowników do zakupu Windows Defender Essentials, nieistniejącej w rzeczywistości wersji Windows Defendera

Dziura rodem z lat 90. w macOS High Sierra

29 listopada 2017, 13:15W systemie macOS High Sierra (10.13), który zadebiutował we wrześniu bieżącego roku, znaleziono banalny błąd, pozwalający każdemu, kto ma fizyczny dostęp do komputera na uzyskanie uprawnień administratora

Wojsko chce mieć jednorazowego drona dostawczego

28 listopada 2017, 14:28US Marine Corps Warfighting Laboratory chce dostarczyć Korpusowi Marines drona jednorazowego użytku, który będzie kosztował nie więcej niż 5000 USD i będzie zdolny do przeniesienia w dowolne miejsce na kuli ziemskiej ładunku o wadze do 320 kilogramów

IBM zbudowało dwa kolejne komputery kwantowe

13 listopada 2017, 11:24IBM poinformował właśnie o zbudowaniu i przetestowaniu dwóch maszyn. Jedna z nich do 20-kubitowy komputer, który zostanie udostępniony klientom firmy jeszcze przed końcem bieżącego roku. Druga to prototypowy 50-kubitowy system, który stanie się podstawą do zbudowania kolejnych maszyn